Zlaté časy kyberzločinu? Možno aj takto sa v budúcnosti bude nahliadať na súčasnú situáciu vo svete, kedy nový koronavírus vyhnal ľudí z práce, škôl či iných miest a tí teraz trávia väčšinu svojho pracovného aj voľného času doma na počítači, informoval Cybersec.sk.

Tento stav otvoril hackerom a podvodníkom nové možnosti, ako zneužiť strach z nákazy, neobozretnosť a nezabezpečené zariadenia ľudí na zisk citlivých firemných dát, osobných a bankových údajov či peňazí. V minisérií COVID-19 čitateľom predstavíme základné informácie o prebiehajúcich phishingových kampaniach a podvodoch a poradíme, ako rozpoznať podvrhnuté správy a webstránky, bezpečne narábať s dôvernými dátami na svojich domácich zariadeniach, zabezpečiť online komunikáciu či vyhnúť sa iným problémom, s ktorými sa môžete pri práci z domu stretnúť.

Prvý článok venujeme informáciám o prebiehajúcej phishingovej kampani a tzv. Business Email Compromise (BEC) podvodoch, s ktorými sa na internete určite stretnete. Popíšeme ich charakteristické znaky, predstavíme súčasnú situáciu a prípady na Slovensku a vysvetlíme, prečo by ste mali dbať o svoju kybernetickú ochranu.

Charakteristika phishingovej kampane

Prvé phishingové e-maily sa začali objavovať koncom januára v krajinách, ktoré zasiahol nový koronavírus najskôr. Napriek tomu, že už v tom čase útočníci distribuovali jeden z najnebezpečnejších malvérov súčasnosti, s obsahom správ si veľkú starosť nerobili. Zmohli sa len na zopár viet, v ktorých potencionálne obete vyzývali na prečítanie si pokynov z prílohy ako predchádzať nákaze. Už od začiatku februára však postupne pribúdali ďalší aktéri, ktorí začali zneužívať mená rôznych subjektov, aby na celej situácií zarobili. Zatiaľ čo v Japonsku sa šíril Emotet, v Číne to bol Lokibot a v Rusku podvodné obchody so zdravotníckymi pomôckami.

Kyberzločinci sa najčastejšie vydávali za Svetovú zdravotnícku organizáciu (WHO), americké Centrum pre kontrolu a prevenciu chorôb (CDC) či ministerstvá a zamestnávateľov. Niektoré zo správ sa aj naďalej držali suchých viet z predchádzajúceho mesiaca, iné ale svoju hru povýšili o stupeň vyššie. Podvodníci nahrádzali jednoduché súvetia obsiahlymi odstavcami textu, ktorými sa snažili znepokojiť a vystrašiť svoju obeť. Typickými slovnými spojeniami, ktoré používali boli karanténa, eskalácia vírusu, obava o verejnú bezpečnosť a zdravie, nepredvídateľná povaha vypuknutia nákazy či nemožnosť na návrat domov.

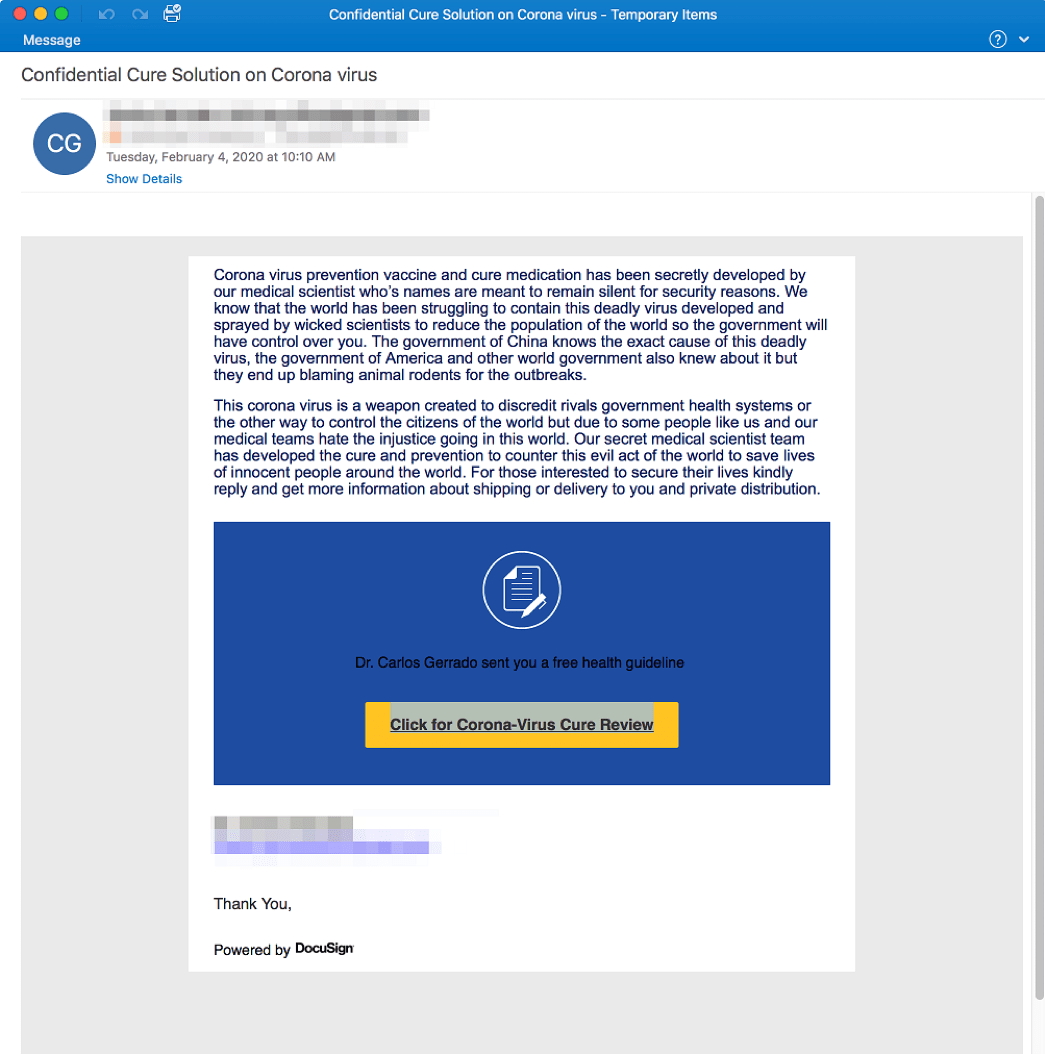

V mene zamestnávateľov preto útočníci prikazovali zamestnancom otvoriť a prečítať si pokyny z príloh či v mene zdravotných zariadení ich žiadali o finančnú pomoc pre výskum lieku. Najkurióznejšia z nich bola ale dozaista konšpiračná správa od podvrhnutej súkromnej spoločnosti, ktorá ponúkala tajne vyvinutú vakcínu. „Vieme, že sa svet snaží zadržať tento smrteľný vírus, ktorý vyvinuli a rozprášili podlí vedci, aby zredukovali populáciu sveta a aby vláda mala nad vami kontrolu. Čínska vláda pozná presný pôvod tohto smrteľného vírusu, americká vláda a iné vlády sveta o tom tiež vedeli, ale nakoniec sa rozhodli viniť z vypuknutia nákazy hlodavce.“

Príklad phishingovej správy, ktorá okrem šírenia konšpirácií láka ľudí na zakúpenie si lieku proti novému koronavírusu

Tieto správy postupne zaplavili Spojné štáty, Austráliu a Taliansko.

V marci nabral vývoj phishingovej kampane veľmi rýchly spád. Pokyny ako chrániť deti pred nákazou sa dočkali svojho elektronického knižného vydania, ktoré spolu so škodlivým softvérom FormBook rozosielajú útočníci v mene WHO. O aktuálnej situácii vo svete vás budú podvodníci informovať aj pomocou infikovaných interaktívnych máp, ktoré sa na darknete predávajú po 200 až 700 dolárov. Falošní zamestnávatelia naopak budú od vás žiadať platobné údaje v rámci tzv. BEC útokov, teda podvodov, pri ktorých sa vydávajú za vysokopostaveného človeka vo firme, ktorý súrne potrebuje vyplatiť peniaze.

Sofistikovanejšie a cielenejšie útoky sa doposiaľ objavili vo Veľkej Británii, kde sa zamerali na daňových poplatníkov, či v Mongolsku, na Ukrajine a v Indii, kde mierili na verejnú správu. Niektorí aktéri obrátili svoju pozornosť aj na zariadenia vo vašom vrecku. Širokej verejnosti rozposielajú SMS správy v mene vlád s odkazom na bankový trójsky kôň, ktorý sa tvári ako užitočná mobilná aplikácia. Na internete bolo možné nájsť aj aplikáciu COVID19 Tracker, ktorá vám po nainštalovaní zamkla a zablokovala prístup k mobilu.

Súčasný stav na Slovensku

Národné centrum kybernetickej bezpečnosti SK-CERT vydalo viac-menej všeobecné varovanie pred touto phishingovou kampaňou už koncom februára. Podvodné e-maily sa však u nás začali objavovať až v polovici marca po tom, čo boli na Slovensku potvrdené prvé osoby nakazené novým koronavírusom. Spoločnosť ESET vtedy upozornila na prípady podvodných obchodov, ktoré predávali nedostatkový zdravotnícky tovar ako rúška alebo infra-teplomery. Webstránky sa snažili tváriť legitímne tým, že boli napísané vcelku bezchybnou slovenčinou a využívali falošné recenzie spokojných zákazníkov. Odkazy na tieto obchody šírili podvodníci prostredníctvom spamových e-mailov.

Príklad e-mailu, ktorý na Slovensku šíri odkazy na podvodné obchody

SK-CERT obratom na svojom webe upozornil na typické znaky globálnej phishingovej kampane a zároveň po incidente v brnenskej fakultnej nemocnici vyzval poskytovateľov zdravotnej pomoci, aby sa mali na pozore pred podobnými útokmi. Najnovšie varovanie úradu z 19. marca smerovalo verejnej správe, ktorá by sa mohla stať terčom útokov.

„V tejto súvislosti očakávame najmä ransomvérové útoky alebo DoS/DDoS útoky; šírenie malware alebo phishingové kampane s využitím krádeže identity a falošných dokumentov pojednávajúcich o novom koronavíruse; nie sú však vylúčené ani iné typy útokov zamerané na krádež citlivých údajov alebo deštrukciu systémov, ako aj pokročilé APT útoky.“ Úrad očakáva, že podvodníci by v budúcnosti mohli vytvárať aj kópie oficiálnych webstránok inštitúcií verejnej správy, cez ktoré by mohli šíriť škodlivý kód, neoprávnene získavať osobné údaje alebo šíriť falošné a poplašné správy.

Prečo netreba situáciu podceniť?

Najväčšie nebezpečenstvo, ktoré vás môže postihnúť, predstavuje tzv. trojitá hrozba menom Emotet. Tento populárny sofistikovaný malvér pôsobí na hackerskej scéne od roku 2014 a za ten čas sa rozvinul z jednoduchého bankového trójskeho koňa na nástroj, ktorým útočníci šíria malvér TrickBot a ransomvér Ryuk. Počuť ste o ňom mohli najmä v súvislosti s nedávnymi útokmi, ktoré ochromili nemocnice v USA alebo Česku. Nárast jeho aktivít vo februári neušiel pozornosti ani vládnemu CSIRT.SK tímu, ktorý jeho fungovanie popísal vo svojom článku.

„Emotet niekedy používa informácie ukradnuté z e-mailových schránok programu Outlook na ďalšiu distribúciu a získanie dôveryhodných adries odosielateľa a predmetových riadkov. Emotet vie využiť aj modul wlanAPI.dll, ktorý slúži na vyhľadanie bezdrôtových Wi-Fi sietí, na ktoré má infikovaný počítač prístup – vie sa teda za istých okolností šíriť aj cez Wi-Fi siete.“ Rovnako ako v prípade koronavírusu, aj tento počítačový vírus má svoju „inkubačnú dobu“. Po tom, čo Emotet stiahne do vášho zariadenia ransomvér, trvá približne 7 až 21 dní, kým začne šifrovať súbory na disku. Dovtedy mapuje infraštruktúru a zálohovacie procesy či kopíruje a odchytáva rôzne dáta.

Ďalšie spozorované nástroje ako CovidLock, Crimson RAT, FormBook a Lokibot vám môžu zablokovať prístup k zariadeniu, žiadať od vás peniaze, kradnúť vaše uložené dáta, informácie z kreditných kariet a prihlasovacie údaje alebo sa z vášho zariadenia šíriť ďalej. Pozor si tiež treba dávať nielen na to, čo sťahujete do svojho počítača, ale aj na to, kam sa prihlasujete. Vďaka podvrhnutým stránkam útočníci dokázali v minulosti napríklad získať prístup k e-mailovým účtom zamestnancov nemocníc, odkiaľ mohli sťahovať citlivé údaje pacientov a ich lekárske záznamy. Výnimkou nie je ani oficiálny účet vášho šéfa, z ktorého vám podvodníci môžu posielať naliehavé žiadosti o vyplatenie peňazí. Podľa Internetového centra pre trestnú činnosť v minulom roku napáchali len samotné BEC podvody škodu vo výške až 1,7 miliardy dolárov.

Hoci sa doposiaľ vo phishingovej kampani spojenej s koronavírusom neobjavili podvrhnuté stránky cloudových služieb, je možné, že v nasledujúcich dňoch sa objavia aj také, ktoré od vás budú vyžadovať prihlásenie do služieb ako Dropbox, Google Drive, Microsoft Azure alebo Amazon Web Services, kde sa môžu nachádzať vaše osobné alebo firemné dáta. A práve o utajované dáta firiem či vládnych orgánov majú záujem štátom podporované hackerské skupiny z Číny, Ruska, Severnej Kórey alebo Pakistanu, ktoré sa už mesiac zapájajú do tejto phishingovej kampane a útočia na vlády a firmy z celého sveta.

Zdroj: Cybersec