Viacero japonských firiem a ich dcérskych spoločností pôsobiacich po celom svete sa stalo cieľom čínskej operácie zameranej na zhromažďovanie spravodajských informácií.

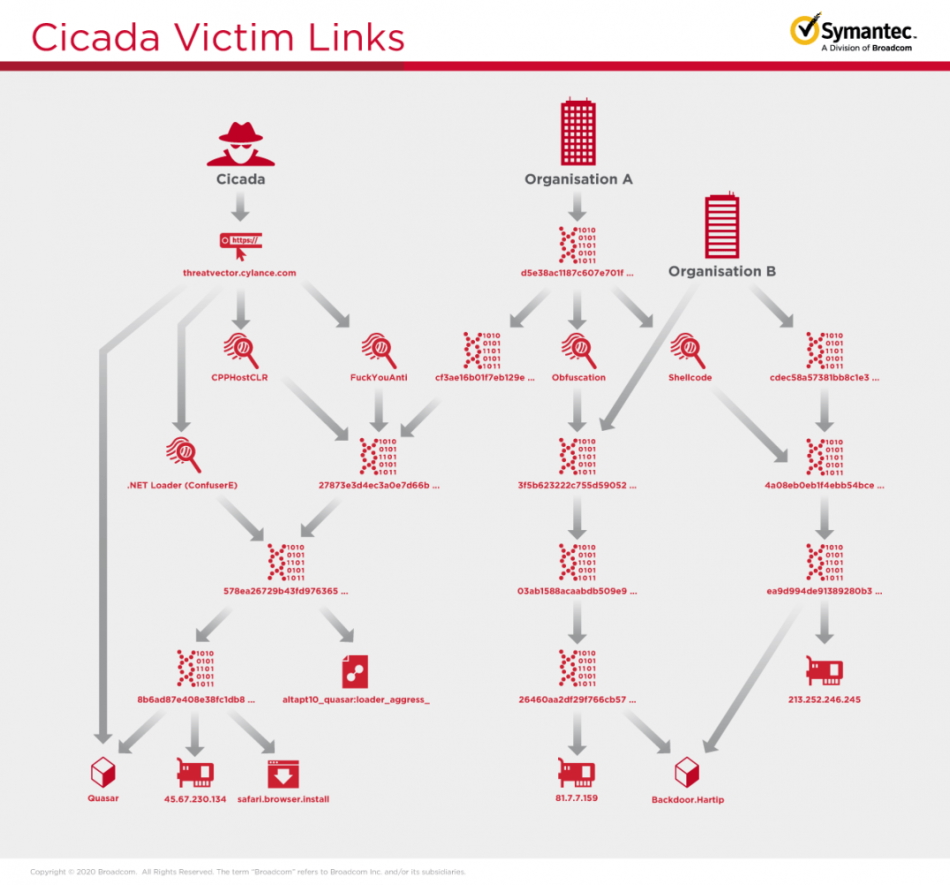

Rozsiahlu kampaň čínskej hackerskej skupiny APT10 (Stone Panda, Cicada) nedávno odhalili výskumníci zo Symantec, divízie spoločnosti Broadcom. Výskumníci pri operácii natrafili na široké spektrum nástrojov a techník dvojitého využitia, ktoré sú často verejne dostupné a umožňujú napríklad krádež prihlasovacích údajov, sieťový prieskum či archiváciu súborov. Podľa analýzy útočníci preferovali zneužívanie nástrojov vyskytujúcich sa v prostredí samotného cieľa, tzv. living-off-the-land. Vyvinuli taktiež vlastný malvér Backdoor.Hartip, spustiteľný pomocou DDL side-loadingu. Ide o pomerne populárnu metódu, ktorá zneužíva spôsob, akým aplikácie v operačnom systéme Windows narábajú so súbormi.

Pri takýchto útokoch dochádza k umiestneniu falošného DDL súboru do adresára WinSxS, vďaka čomu ho operačný systém načíta namiesto legitímneho súboru. Vďaka načrtnutým postupom mohli útočníci z infikovaných zariadení exfiltrovať rôzne súbory či kompromitovať radiče domén a súborové servery. Obeťami tejto kampane sa stali poväčšine veľké a známe organizácie s afiliáciou k Japonsku. Útočníci zrejme necielili na špecificky zamerané spoločnosti, nakoľko obete pôsobia v širokom spektre odvetví – od textilného až po vládny sektor – v celkovo 17 regiónoch sveta. Podobne sa líšil aj celkový čas, ktorý útočníci strávili na sieťach jednotlivých spoločností.

Aj keď celková kampaň prebiehala minimálne od októbra 2019 do začiatku októbra 2020, útoky na niektoré zo spoločností trvali iba niekoľko dní. Vyskytli sa taktiež prípady, kedy útoky po pár dňoch ustali a o niekoľko mesiacov sa začali znova. Pôvod cieľov tejto kampane spolu s jej rozsahom, sofistikovanosťou a ďalšími výsledkami analýzy preto prispel k pravdepodobnému pripísaniu útokov práve skupine APT10. Tá je dlhodobo známa tým, že sa vo svojich útokoch často zameriava práve na japonské organizácie. Podľa výskumníkov Symantec predstavuje zhromažďovanie spravodajských informácií a krádež informácií ako takých všeobecnú motiváciu, ktorá sa objavovala za doterajšími útokmi tejto skupiny.

Medzi súbormi, ktoré útočníci archivovali v rámci spomínanej kampane sa objavili i súbory týkajúce sa ľudských zdrojov, auditu, údajov o výdavkoch a poznámok zo stretnutí. Victoria Kivilevich, analytička hrozieb, vo svojej správe uvádza, že spoločnosť KELA zaznamenala na darknete aktívnu cirkuláciu dát od viacerých japonských korporácií. „Tieto dáta môžu byť použité na získanie počiatočných sieťových prístupov, inými slovami vstupných bodov do cieľových sietí.“ V období medzi júnom a októbrom 2020 KELA rovnako zaznamenala jedenásť japonských obetí ransomvérových útokov, ku ktorých uskutočneniu mohol prispieť zmienený únik dát. Tieto zistenia publikované spoločnosťou KELA môžu, no nemusia byť výsledkom spomínanej kampane skupiny APT10.

Zdroj: CS