Výskumníci spoločnosti ESET odhalili, že nedávno objavené zraniteľnosti Microsoft Exchange zneužíva viac ako desať rôznych skupín zameraných na pokročilé pretrvávajúce hrozby (APT skupiny).

Cieľom týchto útokov je kompromitovanie mailových serverov. Jeden typ útoku navyše ťaží kryptomeny. Spoločnosť ESET identifikovala viac ako 5 tisíc zasiahnutých serverov, ktoré patria aj významným firmám a vládnym organizáciám z celého sveta. Problém sa teda netýka iba skôr medializovanej skupiny Hafnium. Začiatkom marca vydala spoločnosť Microsoft záplaty pre Exchange Servery 2013, 2016 a 2019, ktoré opravujú sériu RCE (remote code execution) zraniteľností. Tie umožňujú útočníkom zmocniť sa akéhokoľvek dostupného Exchange servera aj bez platných prístupových údajov. Zraniteľné sú najmä servery, ktoré sú pripojené k internetu. Hromadné vyhľadávanie zraniteľností a útoky na Exchange servery výskumníci spozorovali už deň po vydaní záplat.

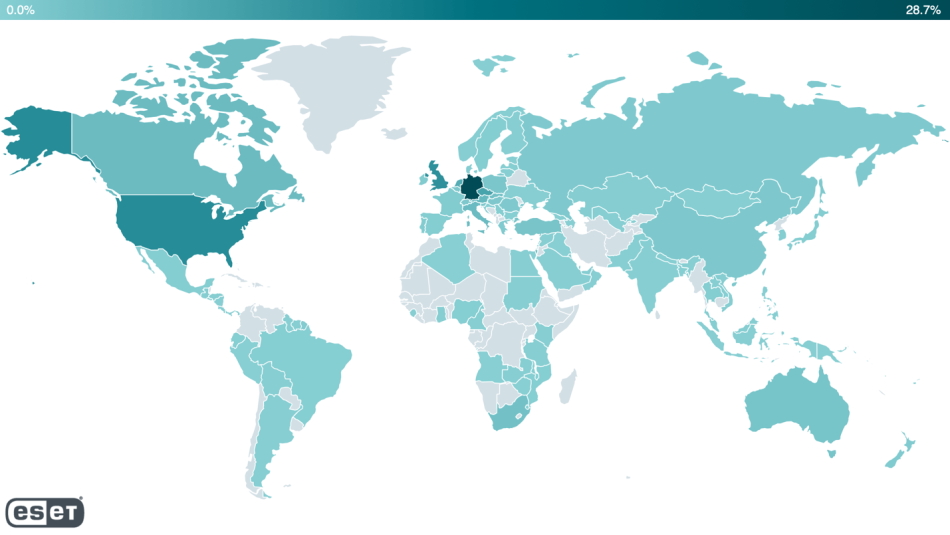

Zaujímavé je, že všetky útoky majú na svedomí APT skupiny, ktoré sa zameriavajú na špionáž s výnimkou prípadu, kde to vyzerá na spojitosť so známou operáciou na ťaženie kryptomeny. „V každom prípade je jasné, že čoraz viac útočníkov, vrátane útočníkov s ransomvérmi, získa skôr či neskôr prístup k zneužívaniu zraniteľností,“ varoval Matthieu Faou, ktorý viedol výskum ESETu zameraný na zraniteľnosti serverov Exchange. ESET si taktiež všimol, že niektoré APT skupiny zneužívali zraniteľnosti ešte pred zverejnením záplat. „Môžeme tak vylúčiť, že by hackerské skupiny pripravili útok na základe reverzného inžinierstva aktualizácií Microsoftu,“ dodal Faou. Telemetria spoločnosti ESET ukázala prítomnosť webshellov, škodlivých programov alebo scriptov, ktoré umožňujú diaľkové ovládanie servera cez webový prehliadač, na viac ako 5 000 rôznych serveroch vo viac ako 115 krajinách.

Spoločnosť ESET identifikovala viac ako desať rôznych aktérov, ktorí pravdepodobne zneužili nedávne RCE zraniteľnosti Microsoft Exchange, aby nainštalovali do mailových serverov obetí škodlivé kódy typu webshell a backdoor. V niektorých prípadoch zacielili viaceré skupiny na tú istú organizáciu. Medzi odhalených aktérov patria tieto skupiny a útoky: Tick má na svedomí skompromitovanie webových serverov IT spoločnosti so sídlom vo východnej Ázii. Tak ako v prípade LuckyMouse a Calypso, mala aj táto skupina pravdepodobne prístup k zraniteľnostiam ešte pred vydaním záplat. LuckyMouse skompromitovala mailový server vládnej organizácie na Blízkom východe. Táto APT skupina mala pravdepodobne prístup k zraniteľnostiam najmenej jeden deň pred vydaním záplat.

Pomer odhalení webshellov v jednotlivých krajinách medzi 28.2.2021 a 9.3.2021

Calypso zacielila na mailové servery vládnych inštitúcií na Blízkom východe a v Južnej Amerike. Hackerské zoskupenie malo pravdepodobne prístup k chybám ešte v štádiu zero day. Počas nasledujúcich dní členovia Calypso útočili na ďalšie vládne a firemné servery v Afrike, Ázii a Európe. Websiic zaútočil na sedem mailových serverov, ktoré patria súkromným IT, telekomunikačným a inžinierskym spoločnostiam v Ázii a vládnej inštitúcii vo východnej Európe. ESET pomenoval tento útok ako Websiic a zatiaľ sa ho nepodarilo priradiť ku konkrétnym útočníkom. Winnti Group skompromitovala mailové servery ropnej a strojárenskej spoločnosti v Ázii. Aj toto zoskupenie malo pravdepodobne prístup k zraniteľnostiam ešte pred vydaním aktualizácií.

Tonto Team skompromitoval mailové servery obstarávacej spoločnosti a poradenskej firmy, ktorá sa špecializuje na softvérový vývoj a kybernetickú bezpečnosť. Obe zasiahnuté organizácie sídlia vo východnej Európe. Aktivita ShadowPad skompromitovala servery spoločnosti vyvíjajúcej softvér v Ázii a realitnej spoločnosti na Blízkom východe. ESET odhalil odnož ShadowPad backdooru vypustenú neznámou skupinou. The “Opera” Cobalt Strike – tento útok cielil na približne 650 serverov prevažne v USA, Nemecku, Spojenom kráľovstve a ostatných európskych krajinách iba niekoľko hodín po zverejnení záplat. IIS backdoory nainštalované cez webshelly boli použité na kompromitovanie štyroch mailových serverov v Ázii a Južnej Amerike. Jeden z backdoorov je verejne známy ako Owlproxy.

Mikroceen skompromitoval server dodávateľa verejnej služby v strednej Ázii, kde táto skupina typicky útočí. DLTMiner – ESET zachytil nasadenie PowerShell downloadoerov na viacerých mailových serveroch, ktoré boli pred tým napadnuté cez Exchange zraniteľnosti. Sieťová infraštruktúra použitá pri tomto útoku sa spája s medializovanou operáciou ťaženia kryptomien.

Faou varuje, že je najvyšší čas zaplátať všetky Exchnge servery vrátane tých, ktoré nie sú priamo pripojené k internetu. Ak už ku kompromitácii systému došlo, administrátori by mali odstrániť webshelly, zmeniť prístupové údaje a prešetriť každú ďalšiu podozrivú aktivitu. „Tento incident je veľmi dobrým príkladom toho, prečo by komplexné riešenia ako Microsoft Exchange alebo SharePoint nemali byť otvorené internetu,“ dodáva Faou.