Analytici spoločnosti ESET odhalili pokročilý malvér, ktorý sa používa pri špionážnych operáciách zameraných na vlády a diplomatov z východnej Európy. Páchatelia útoky vykonali pomocou predtým neznámej platformy, ktorú výskumníci nazvali Attor. Jednou z postihnutých krajín je aj Slovensko.

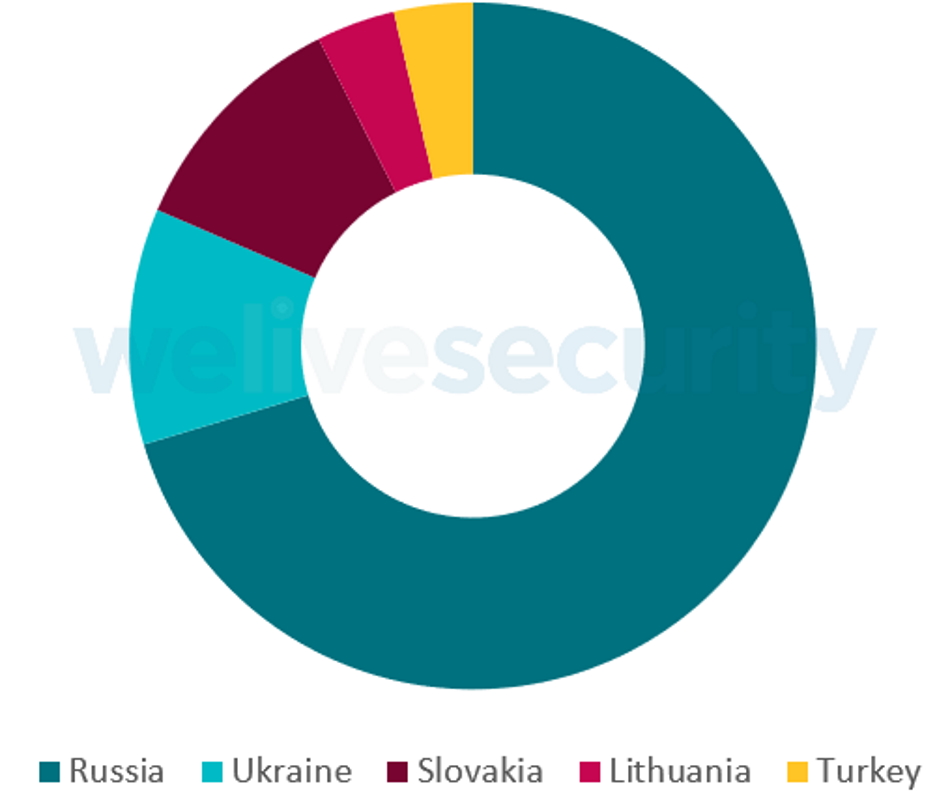

Podľa analýzy útočníci, ktorí používajú túto platformu sa už od roku 2013 zameriavajú na diplomatické misie a vládne inštitúcie najmä z Ruska a z východnej Európy. Ukazuje sa, že častým terčom sú aj používatelia, ktorí majú zvýšený záujem o svoje súkromie. Napriek tomu, že Attor funguje už aspoň šesť rokov, výskumníci identifikovali len niekoľko desiatok obetí. Z piatich najpostihnutejších krajín je Slovensko na treťom mieste, hneď po Rusku a Ukrajine.

Attor funguje na princípe získavania informácií o aktivitách obetí vytváraním snímok obrazovky z ich zariadení počas používania nástrojov na digitálne podpisovanie, VPN služby od HideMyAss!, e-mailovej služby Hushmail a nástroja na šifrovanie pevného disku TrueCrypt. Okrem toho sa zameriava na vybrané aplikácie niekoľkých ruských služieb. Patria medzi ne dve najpopulárnejšie sociálne siete v Rusku (Odnoklassniki, VKontakte) a služby VoIP poskytované ruským telekomunikačným operátorom (Mutifon).

Nazhromažené údaje sa následne prepošlú na vzdialený server. Attor pritom používa dva triky na skrytie tejto komunikácie pred používateľmi – riadiaci server pripojený do TOR siete, ktorý znemožňuje vysledovanie páchateľov, a rôzne doplnky, ktoré skryjú komunikáciu v bežnom prenose webového prehliadača alebo aplikácie pre okamžité správy. Platforma tiež využíva takzvaný fingerprinting z GSM zariadení.

Tento doplnok zhromažďuje informácie o pripojených modemových alebo telefónnych zariadeniach a pripojených úložných jednotkách. Výskumníčka ESETu Zuzana Hromcová hovorí, že fingerprinting môže slúžiť ako základ na ďalšie krádeže údajov. Ak sa útočníci dozvedia o type pripojeného zariadenia, môžu vytvoriť a nasadiť prispôsobený doplnok, ktorý bude nielen schopný ukradnúť údaje zo zariadenia, ale aj v ňom vykonať zmeny.

Zdroj: Cybersec