Phishingová kampaň cielená na tibetské organizácie, ktorá prebieha už od marca minulého roka, po novom distribuuje škodlivé rozšírenie prehliadača.

Má za ňou stáť známa APT skupina napojená na čínsku vládu. Softvérová spoločnosť Proofpoint priniesla zistenia o novej phishingovej vlne skupiny TA413, ktorá má mať blízko ku Komunistickej strane Číny. Kampaň cielená na tibetské organizácie prebiehala od marca 2020, v januári tohto roka ale výskumníci detegovali nový typ hrozby. Útočníci sa v emailovej kolónke „odosielateľ“ vydávajú za Tibetskú ženskú asociáciu alebo úrad Dalai Lamu v Indii. V skutočnosti emaily pochádzajú z účtu, ktorý sa s TA413 spája už niekoľko rokov. Aktéri v súlade so štátnymi záujmami Čínskej komunistickej strany predstavili prispôsobené škodlivé rozšírenie prehliadača Mozilla Firefox, ktoré uľahčilo prístup a kontrolu nad GMail účtami používateľov.

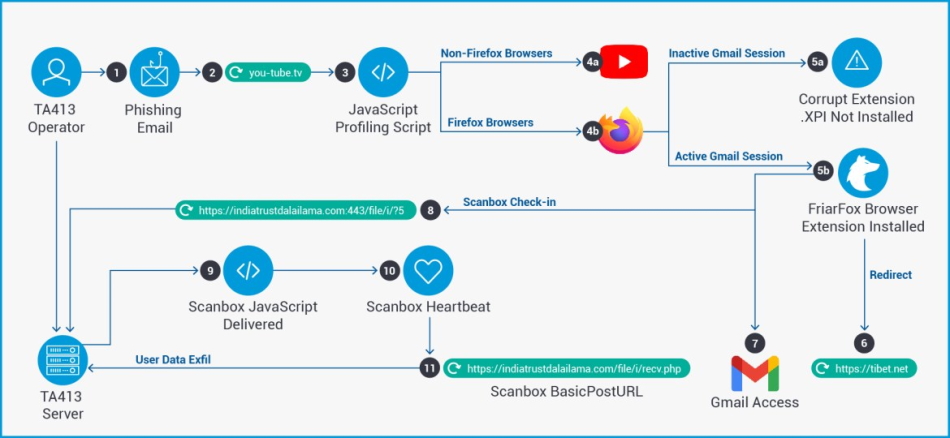

Emaily obsahujú URL linky, ktoré vyzerajú ako za odkazy na YouTube. Po kliknutí obeť presmerujú na falošnú stránku s údajnou aktualizáciou softvéru Adobe Flash Player na prehrávanie multimédií. Následne spustený kód v JavaScripte prehliadne systém zariadenia a vyhodnotí, či ho infikuje firefoxovou nadstavbou, ktorú výskumníci pomenovali FriarFox. Ďalší priebeh závisí od toho, či používateľ pracuje s prehliadačom Firefox a či je prihlásený do GMailu. Po infikovaní nadstavbou FriarFox získajú útočníci prístup ku gmailovému kontu a môžu napríklad čítať, odosielať, preposielať či mazať emaily. Podobnú kontrolu a prístup však získajú aj k prehliadaču Firefox a môžu tak zmeniť nastavenia súkromia, získať prístup ku používateľským dátam zo všetkých webstránok či zobrazovať notifikácie.

Proofpoint

Proofpoint už v septembri minulého roka opísal phishingovú kampaň skupiny TA413, ktorá zneužívala tematické pozadie pandémie COVID-19. Útočníci na svoje obete cielili pomocou emailov, v ktorých sa vydávali za Svetovú zdravotnícku organizáciu (WHO). Súčasťou mailu bola nebezpečná RTF príloha, ktorá využívala zraniteľnosť v programe MS Equation Editor. Stiahnutý windowsový metasúbor následne po spustení do zariadenia inštaloval malvér Sepulcher. Ten zbiera informácie o napadnutom systéme, ale môže napríklad aj čítať či prepisovať súbory – dokopy má až sedem módov.

Kampaň bola zameraná predovšetkým proti európskym zákonodarným a diplomatickým zborom, neziskovým výskumným organizáciám a ekonomickým organizáciám. Po krátkodobom zbere informácií od západných krajín sa skupina vrátila ku konvenčným politickým cieľom a distribúciu malvéru Sepulcher zamerala aj na tibetskú diaspóru a disidentov.